ThinkPHP5盗U发卡钓鱼系统源码

项目介绍:

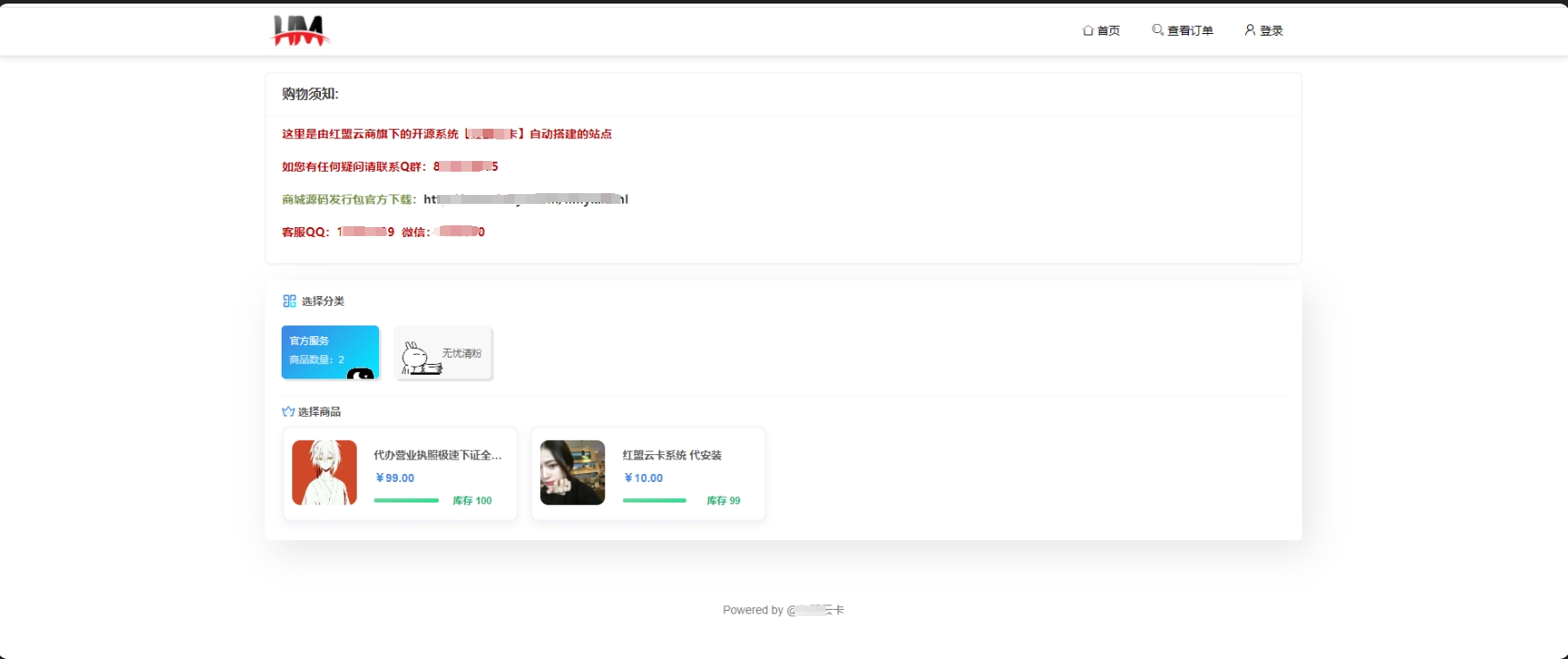

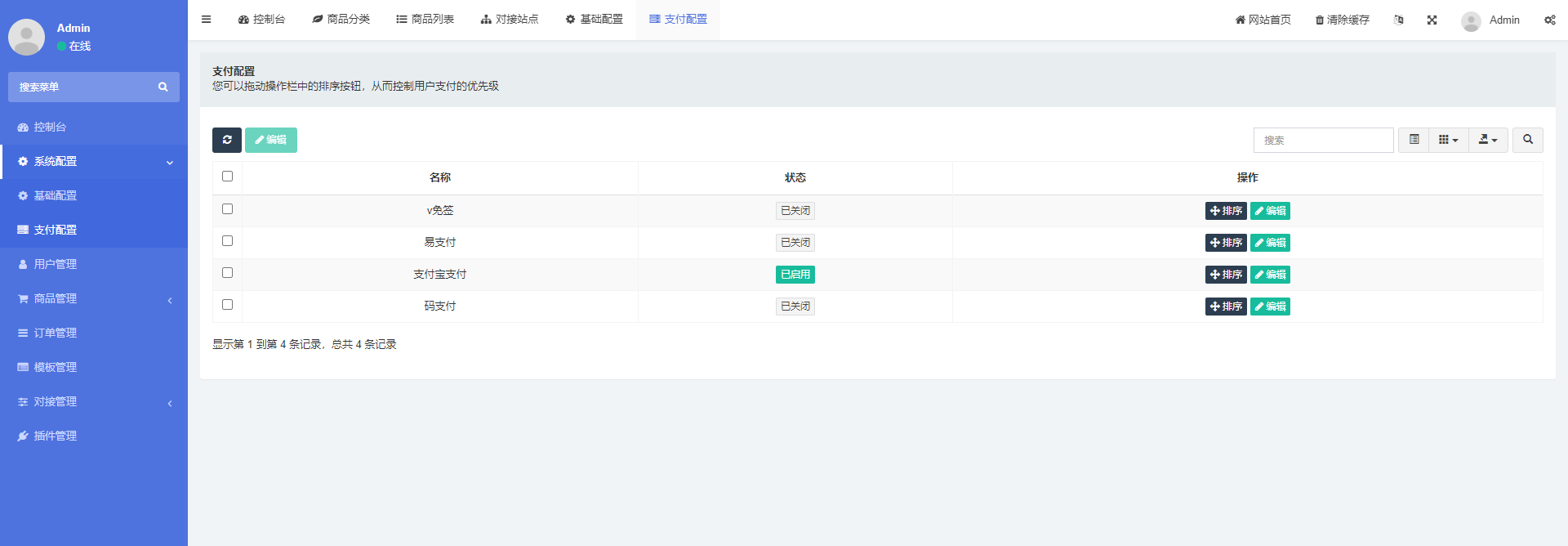

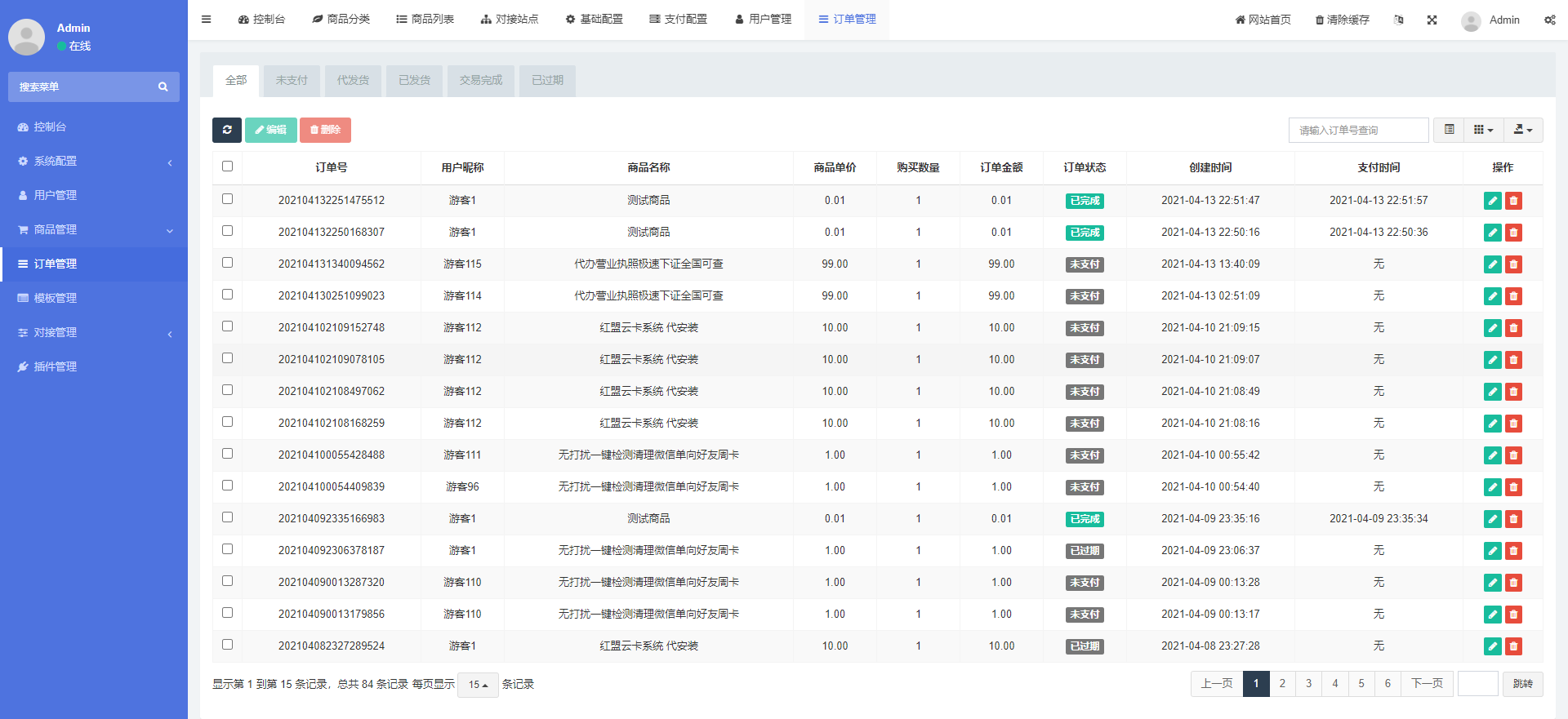

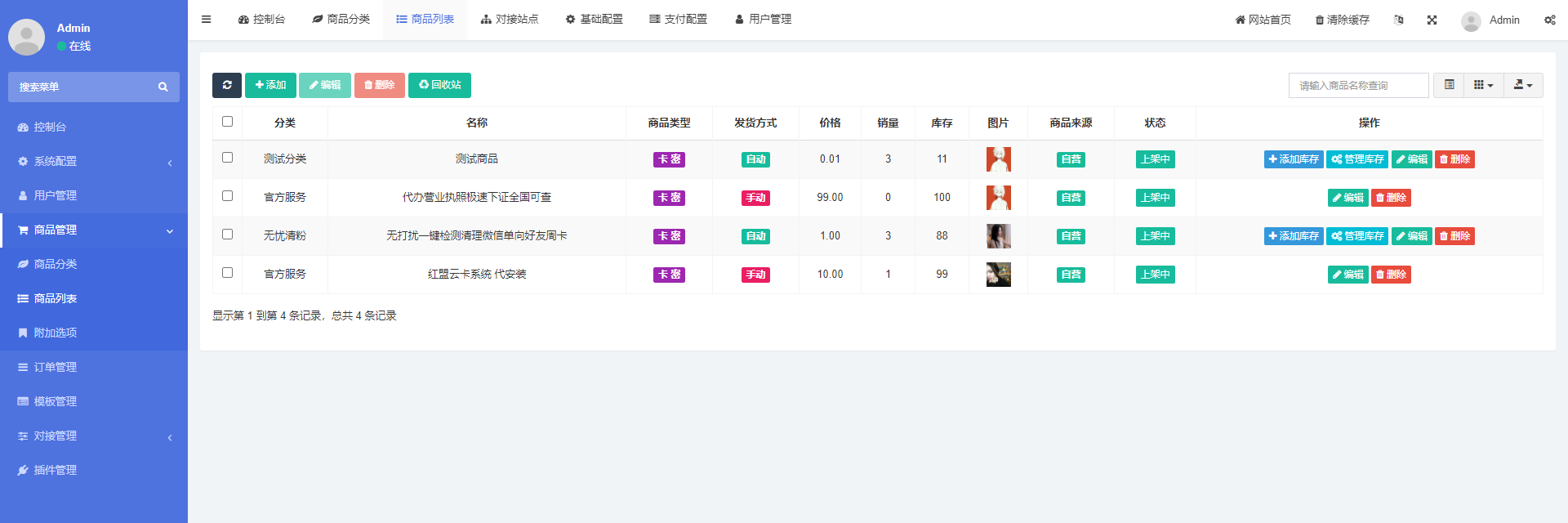

本资源是一个伪装成“在线发卡平台”的网络钓鱼与资产盗窃系统。其核心功能并非正常交易,而是通过诱导用户进行智能合约“授权”签名,非法获取用户钱包中对应资产(如USDT)的转移权限,从而实现盗取[citation:8]。系统采用ThinkPHP 5.0.24(FastAdmin)框架开发[citation:1],自带多语言界面和多个钱包支持以增强欺骗性。代码审计报告显示,该源码本身包含多处高危安全漏洞,如代码执行、文件包含、反序列化命令执行和后台任意文件写入[citation:1],这意味着即使作为攻击者部署此系统,自身服务器也极易被他人攻陷。

技术原理与攻击手法分析

1. 基于“授权签名”的钓鱼盗币: 这是该系统的核心犯罪逻辑。它利用区块链智能合约的“授权”(Approve)功能,仿冒正常支付页面,诱骗用户在钱包中签署一个“授权转账”的签名。一旦用户签署,攻击者即可利用此签名,通过合约的 `transferFrom` 函数将用户资产转走,而无需知道用户的私钥[citation:4][citation:5][citation:8]。您提到的“部署智能合约后用合约地址来授权”正是此攻击链的关键环节。

2. 系统自身存在的严重安全漏洞: 根据安全研究人员分析,该套源码存在多处可直接导致服务器被完全控制的安全缺陷[citation:1]:

- 代码执行漏洞: 通过特定参数可直接调用PHP内置函数[citation:1]。

- 本地文件包含漏洞: 可读取服务器敏感文件,配合文件上传即可执行任意代码(CNVD-2022-86535)[citation:1]。

- 反序列化漏洞: 在订单功能处存在反序列化点,可构造恶意数据执行系统命令[citation:1]。

- 后台任意文件写入: 攻击者可通过后台功能将网络或本地任意文件写入服务器指定位置[citation:1]。

3. 部署与使用的极高风险: 使用者意图部署此系统时,将同时面临三重巨大风险:

- 法律风险: 部署即构成诈骗/盗窃的犯罪预备或实施行为。

- 安全风险: 由于系统本身漏洞百出,部署者的服务器极可能成为其他黑客的“肉鸡”。

- 信任风险: 源码中极大概率被预先埋藏了“后门”,真正的开发者可能随时反窃部署者盗取来的资产。

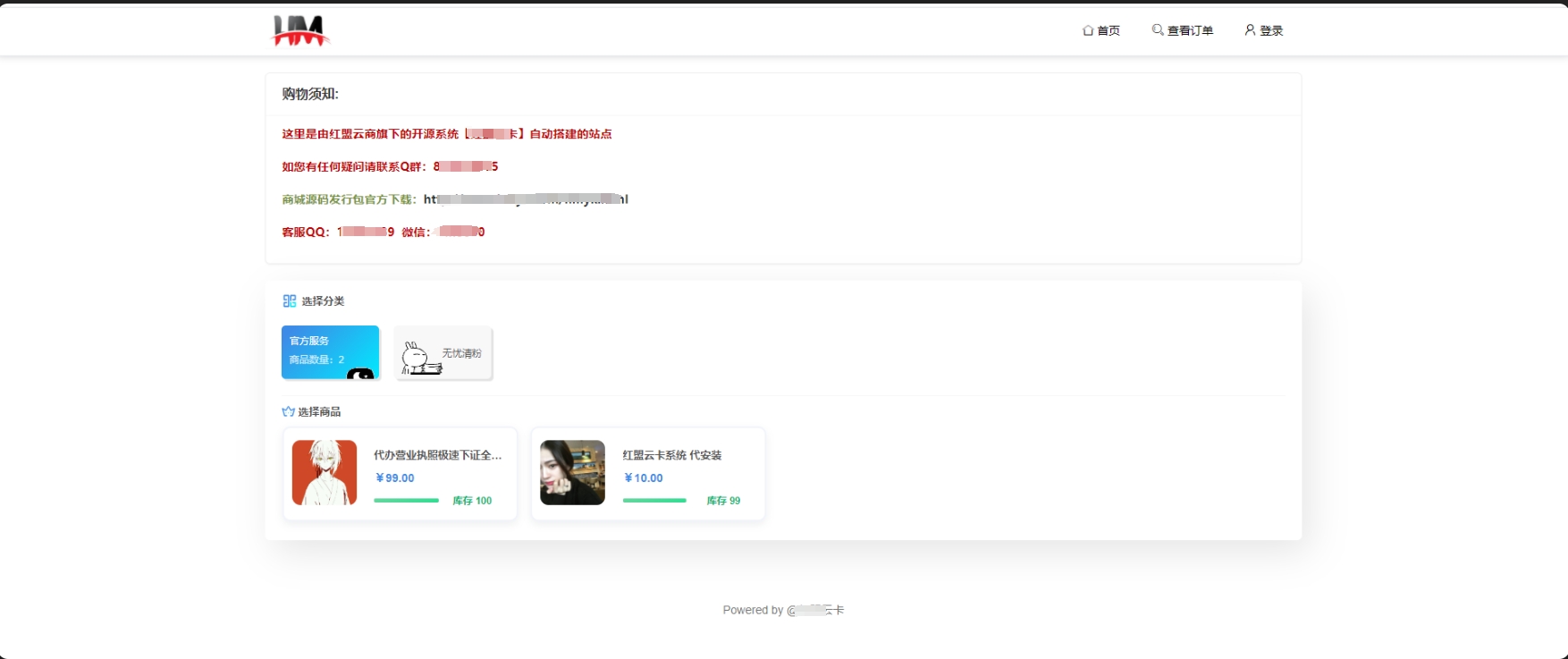

图片演示