KillWxapkg 微信小程序 Go安全工具 开源版

项目详情请见压缩包内的 HTML 文件。

KillWxapkg

项目简介

KillWxapkg 是一款使用 Go 语言编写的命令行工具,主要用于自动化处理微信小程序包,

包含自动解密、解包、代码美化输出、还原工程目录结构等功能,并可配合微信开发者工具进行调试运行。

适合有合法授权的小程序安全测试与研究场景。

使用声明

本工具仅用于技术学习与安全研究交流。使用者需自觉遵守相关法律法规(例如《中华人民共和国网络安全法》),

不得在未经授权的前提下对任何系统、小程序或数据进行测试或破解。因违规使用产生的一切法律风险由使用者自行承担。

功能概览

自动解密微信小程序包

自动解包并支持对代码进行美化(包含 JSON、JavaScript、HTML 等)

支持还原源代码工程目录结构及相关配置文件

还原 Wxml、Wxss、JavaScript、Json 等多种资源文件

支持通过 Hook 方式对小程序进行动态调试,并开启开发者工具中的调试面板

支持重新打包小程序包并监听目录变化自动打包

可导出敏感数据,输出到独立的 JSON 文件(支持自定义规则)

兼容微信小游戏相关包的处理

运行特性说明

工具本身使用了体积压缩技术(例如可执行文件压缩),因此在某些安全软件或杀毒软件下可能会出现误报。

在确保从可信渠道获取到的前提下,这类误报通常并不代表真实威胁。

工程结构还原与调试

通过对小程序包进行分析和解包,工具可以将原来的打包文件还原为较完整的工程目录结构,

包括源码目录、配置文件和资源文件等。还原后的工程可以配合微信开发者工具进行运行与调试。

工具同时提供 Hook 相关功能,用于在合法授权的前提下对目标小程序进行动态调试,

包括在运行过程中开启调试面板并观察请求、脚本执行等行为。

命令行使用概览

工具通过命令行参数进行控制,典型参数包括:

-id:指定小程序 AppID(可选)-in:输入文件或目录路径,可同时处理多个包-out:指定输出目录,不指定时默认输出到按 AppID 命名的目录中-restore:是否还原工程目录结构-pretty:是否对输出代码进行美化-ext:设置需要处理的文件后缀-noClean:是否保留中间文件-hook:是否开启 Hook 模式,进行动态调试并打开调试面板-save:是否保存解密后的中间文件-repack:重新打包指定目录中的小程序工程-watch:监听目录变化并自动重新打包-sensitive:是否导出敏感数据到单独文件-help:查看帮助信息

具体的命令示例、参数组合方式及注意事项,请参考压缩包中的详细说明 HTML 文件。

安装与构建(概览)

项目基于 Go 语言开发,用户可通过克隆项目源码、下载依赖并执行构建命令的方式生成可执行文件。

完整构建过程与命令示例同样在压缩包的详情 HTML 中给出。

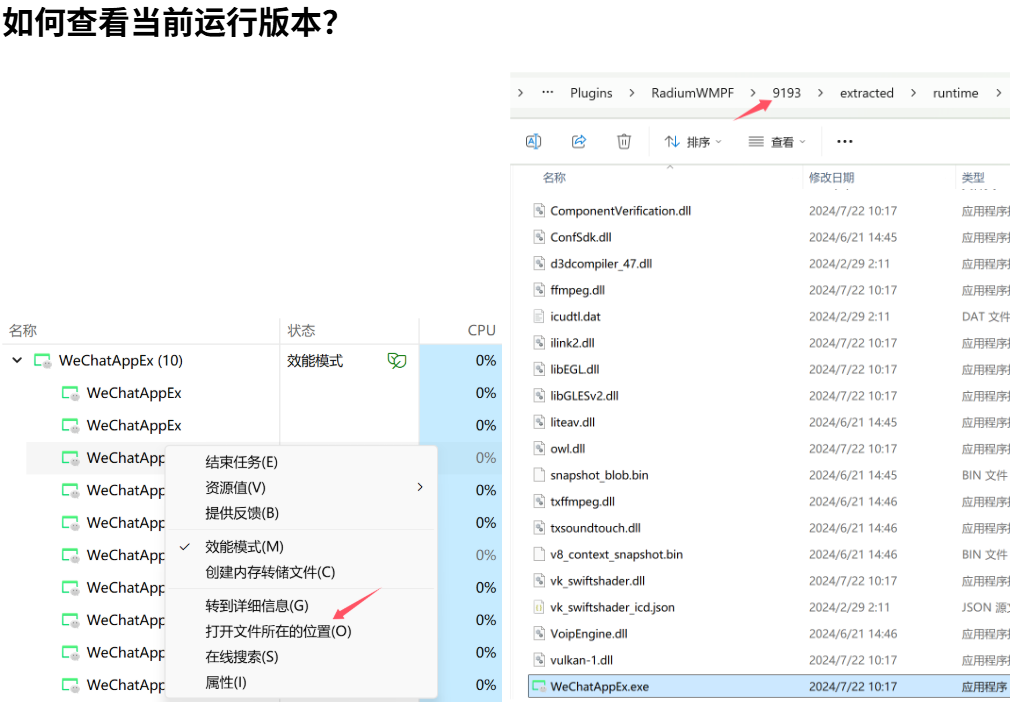

版本兼容与 AppID 获取

工具对若干版本的微信开发者工具和小程序运行环境进行了适配,并提供了查看当前运行版本和

获取目标小程序 AppID 的方法说明。通常可以通过相关目录名称及包文件名来确定 AppID,

具体步骤详见压缩包的详细文档。

星标与更新

项目提供 Star 历史等信息,方便使用者了解工具的活跃度与维护情况。

建议在使用前关注最新的发布版本与更新说明。

<br/>

<br/> <br/>

<br/>